Digital transformation amazing challenge: opportunities and need of change to survive and thrive. Andrea Biraghi

2020 represents a decisive year in the world of service companies, not only for the economic impact that the Covid-19 pandemic has had and will have, but also because it will be the watershed among the companies that will be able to seize this opportunity/need of change to be able to survive and then thrive, and those that will remain anchored to an old way of operating.

If, on the one hand, manufacturing companies are closely linked to the production sites where workers work, the whole world of the economy of digital and financial services has had to suddenly work remotely, through the so-called smart or agile working. There are countries where this habit was much more developed, for example in the Scandinavian peninsula where 21% of people already worked remotely in 2019, but there are countries like Italy where only 6% of workers had the opportunity to work from home. The global average of remote working in developed countries is around 15% for this type of company, with a continuous growth rate in recent years.

Digital tranformation amazing challenge!

The reasons that are given in the United States to justify the choice of remote work are the greater productivity (many managers report that by working remotely the teams have increased their results by 28%), the reduced turnover (25% less than to companies that do not allow it), employees satisfaction (many statistics report that in the USA, employees with the possibility of working remotely are willing to even see their wages cut in order to have a flexible work), the ability to attract talent (for millennials this possibility is a driver in choosing a job).

In 2020, within two weeks, the world of service companies brought 90% of their employees into smart working, in all the countries affected by the pandemic, with no appreciable differences between them.

This impressive acceleration brings with it several consequences, which impact directly on the whole society, we think about the reduction of traffic in the cities, the time saved for commuting, the contact between colleagues that has become exclusively virtual, the need for managers to have to evaluate their resources by achieving the assigned objectives, rather than measuring their presence in the office.

But in order to be efficient and prepared for this change, companies must also face important technological challenges, we think of the need to guarantee broadband for each employee, to provide IT tools for collaboration (sharing, video conferencing, cloud, etc.), to review totally the problem of the protection of its computer networks and of its intellectual capital. At a European level in Italy, Spain, France and Germany, most of the organizations presented themselves unprepared for this appointment, especially as regards the protection of their data; United Kingdom, thanks to its bond with the United States, is certainly ahead on these issues and was therefore more ready.

Digital Transformation: let’s analyse two important aspects that this change has entailed

Starting from the more strictly cultural and organizational context, it should be noted that many organizations have suddenly discovered that they are able to perform equally well in this new modality, and that this change in many cases increases the productivity and satisfaction of the employees, who manage to improve the personal work/life balance sheet. We must therefore expect that we will not go back from this situation, or rather that we will not return to a formula that sees the work done in the office as almost exclusive, but instead we will have a significant part of employees who will remain working from home.

It is worth reporting what Jack Dorsey (Twitter CEO) said, who in recent weeks has offered all employees the possibility of remote working forever. Google, Facebook and Microsoft have already announced that at least throughout 2020, employees will remain working from home. This testifies that even companies that operate in such competitive markets as that of social media and digital, are able to operate in the same way, or better, even with their employees in smart working. It will certainly be complicated for large, more “old-style” organizations to reach such flexibility, but certainly it will never return to the pre-Covid state.

Having a 30% of its employees working remotely, it would also mean that the current offices are oversized by 30% and if we think about the real estate market for business, you can easily understand what huge impact we will have, with a drop in demand a third of the offer; it is a significant saving opportunity for companies and will certainly be seized. But on the other hand, cities such as New York, London and Milan that have built their wealth also on the real estate market for businesses and organizations, will necessarily have to revise the business plans of many new construction projects.

Another not insignificant impact will be on the supply chain linked to the people who work in the offices, we think only of catering with canteens, bars and restaurants, but also of cleaning companies, taxis and so on. The reduction in the number of people in the office, on the other hand, will also lead to a reduction in traffic and the use of public transport, especially in the so-called rush hours, for the benefit of the environment and quality of life. Certainly, the possible psychological consequences caused by this lack of physical sociability are still to be explored, but for the advantages described above, we believe that it will be difficult to go back completely.

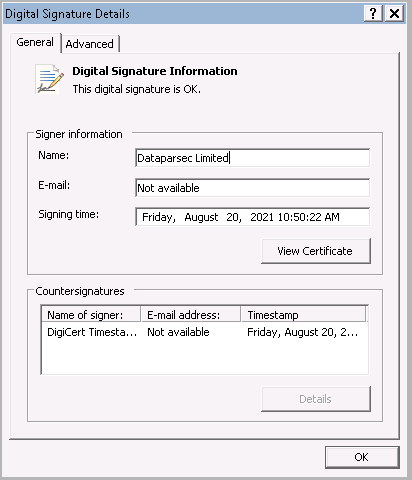

The second aspect to be explored here is related to technology. From this point of view the challenge and the opportunities are equally great, we first highlighted the need to equip all its employees with adequate tools to be able to “simulate” the presence in the office ensuring the same level of productivity, but this is a pretty simple topic to deal with, it is a matter of choosing the best technologies, purchasing them and then making them available to employees. Much more complex is the problem related to the protection of one of the most important asset for almost all companies, the data.

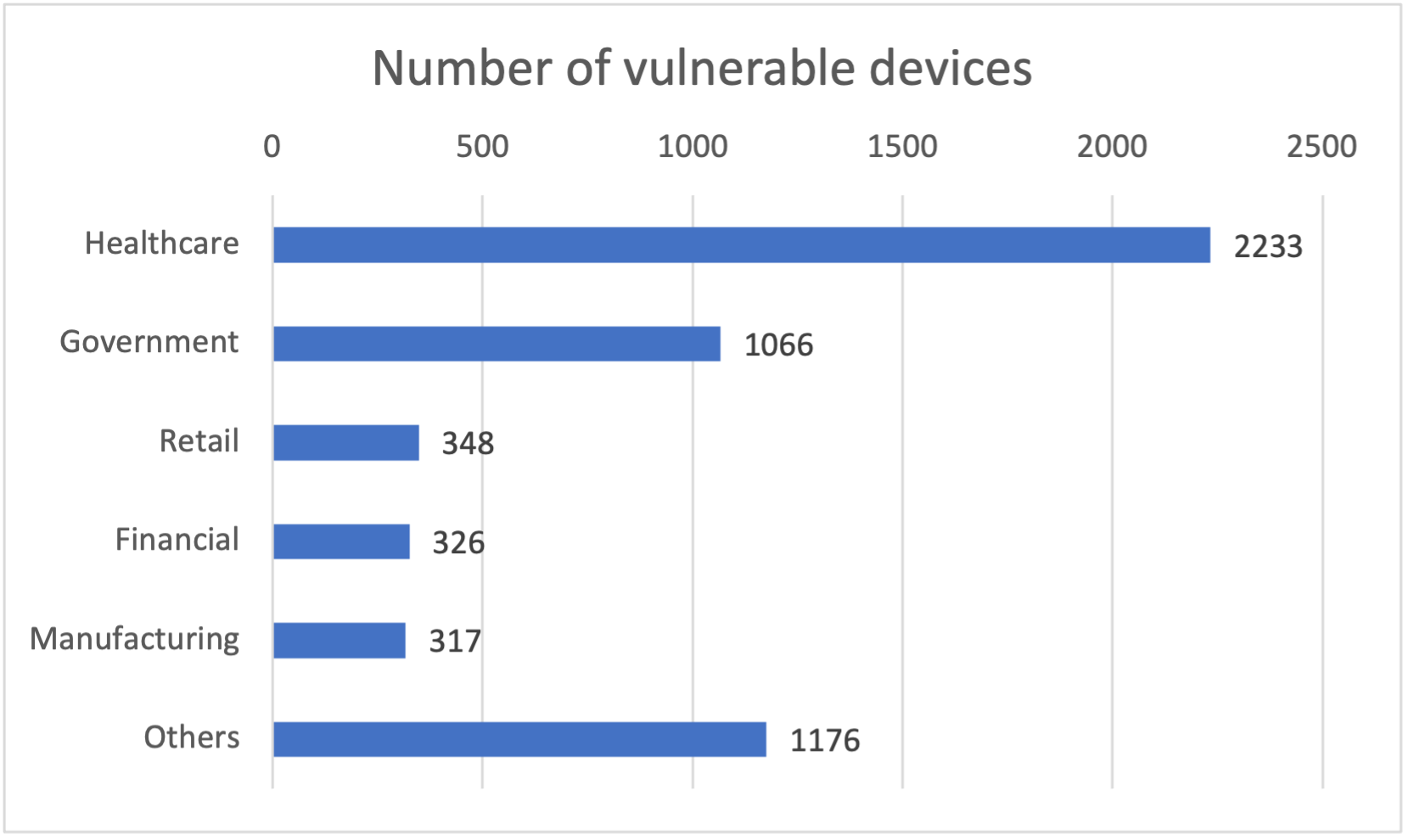

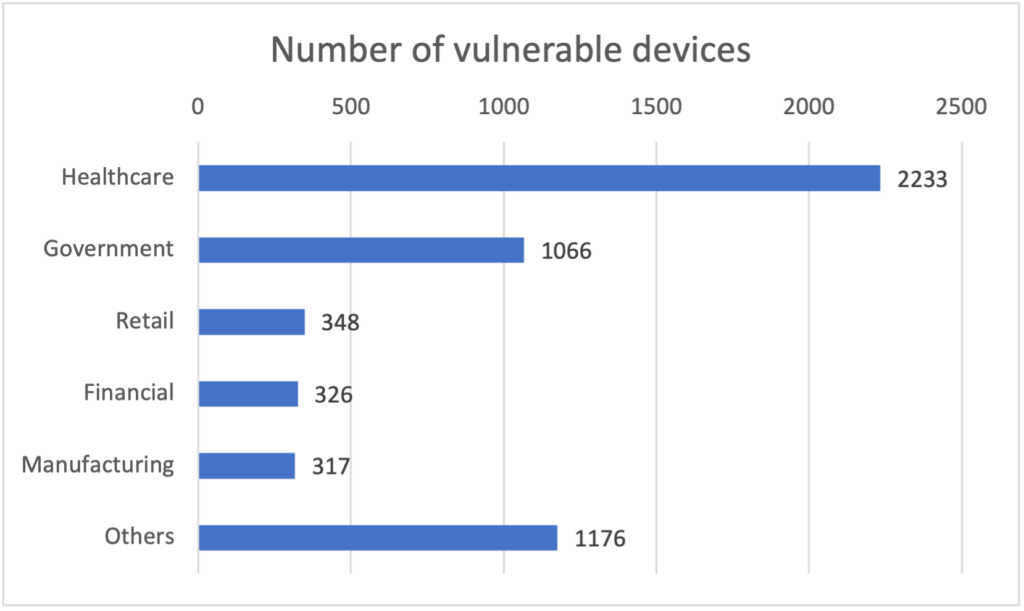

The data that are patents, software, financial data or design, represent the true wealth of a company, protecting them therefore becomes crucial to keep their organization competitive. Remember that cyber-attacks cause damage estimated at 2/3 trillion dollars worldwide every year: stealing research and development is much cheaper and faster than doing them; it is a shortcut that is very often undertaken.

A technological challenge

Digital transformation: smart working.

To protect a company or organization, the so-called perimeter exposed to attacks must be considered, the wider it is, the more complex its defence is. Theoretically a company that has all its data stored in a single server not connected to the internet and without any communication port is 100% protected, but would be so inefficient from a working point of view, for the employees who have to operate, that fact is unachievable. Companies therefore try to find the best compromise between safety and work efficiency, increasing the possibility of accessing data through internet connections, the choice to move their data to the cloud is a direct consequence. With smart working this has pushed itself to the maximum consequences, increasing the so-called “surface exposed” to potential attacks, to a level never experienced before.

We are therefore faced with a compelling and crucial challenge, only if the cyber security experts manage to adequately protect the infrastructures, even in this new configuration so extensive, smart working will continue to be used and grow as a stable working mode; if instead it turns out that the level of risk (and therefore the related cost) is too high, we will have that only some sectors will be able to continue working remotely, while the people who work on the most critical assets will return to work in more closed perimeters and therefore more easily defensible.

Digital transformation: a technological and human challenge in Cybersecurity

It is not only a technological challenge, but also and above all, a human one, cyber security has in fact a very important human component, it must be emphasized here that 90% of the attacks that are brought to organizations still go through wrong employee behaviour or through email phishing. So it will be fundamental specific training for their workers and an organization dedicated to them, available 24 hours a day, will therefore be even more important, given that people in “nimble” mode work at times that were not previously planned, while remaining always connected to the corporate network. Remote working considerably increases the exchange of emails when compared to traditional office work (there has been a 47% increase in the two Covid-19 months compared to the same period of 2019), this consequently increases the risk of phishing, because having more emails to read it can inadvertently happen to open the wrong one with disastrous consequences.

Digital transformation: Companies must therefore plan the hiring and training of qualified personnel, equip them with the appropriate digital tools to fight this new and complex battle and must foresee the need to invest in Cyber Security part of the savings/earnings obtained by Digital Transformation if they want avoid it may become a digital disaster.

You can therefore understand how this change, which companies have “suffered” because of Covid-19, can really be a crucial moment in their path of growth, because if they manage to seize this opportunity without losing efficiency, profitability and competitiveness, then they will find themselves having made a significant part of the digital transformation process which for many years has been invoked as the indispensable step to bring businesses into the future. Transformation that can only take place if done “in safety”, in another word by guaranteeing the protection of data and therefore of revenues. Moreover, it will be a change that will have important and significant repercussions also on civil society and on the lives of the people who make up the companies themselves, the workers.

You can download the full article in pdf here: Longitude, Building up business agility, Issue #106, by Andrea Biraghi