Nuovi severi standard per i produttori di tecnologia digitale connessa ad Internet in Uk

Nuovi severi standard “anti hacker” per i produttori di tecnologia digitale connessa ad Internet in Uk: la nuova legge introdotta oggi dal governo inglese ha l’obiettivo di proteggere dagli attacchi degli hacker su telefoni, tablet, smart TV, fitness tracker e altri dispositivi collegabili a Internet.

La nuova legge – Product Security and Telecommunications Infrastructure Bill (PSTI) – richiederà a produttori, importatori e distributori di tecnologia digitale che si connettono a Internet o ad altri prodotti di assicurarsi di soddisfare i nuovi severi standard di sicurezza informatica, con multe salate per coloro che non si conformano.

I nuovi standardi di sicurezza per la tecnologia Uk di fatto impediscono la vendita di prodotti collegabili di consumo nel Regno Unito che non soddisfano i requisiti di sicurezza di base, includendo piani per multe fino a 10 milioni di sterline o fino al 4% delle entrate globali per le aziende che non rispettano la normativa

Nuovi standard tecnologia UK: vietate le password predefinite universali

Presentata ieri al Parlamento, la legge consentirà al governo di vietare le password predefinite universali, costringere le aziende a essere trasparenti nei confronti dei clienti su ciò che stanno facendo per correggere i difetti di sicurezza nei prodotti collegabili e creare un migliore sistema di segnalazione pubblica per le vulnerabilità riscontrate in tali prodotti.

Il disegno di legge accelererà inoltre l’implementazione di reti mobili e a banda larga più veloci e affidabili, rendendo più semplice per gli operatori l’aggiornamento e la condivisione dell’infrastruttura. Le riforme incoraggeranno negoziati più rapidi e collaborativi con i proprietari terrieri che ospitano le attrezzature, per ridurre i casi di lunghe azioni giudiziarie che ostacolano i miglioramenti nella connettività digitale.

Il ministro per i media, i dati e le infrastrutture digitali Julia Lopez ha dichiarato:

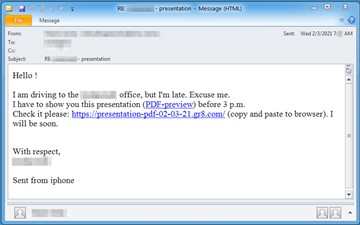

Ogni giorno gli hacker tentano di entrare nei dispositivi intelligenti delle persone. La maggior parte di noi presume che se un prodotto è in vendita, è sicuro e protetto. Eppure molti non lo sono, mettendo troppi di noi a rischio di frode e furto.

Il nostro disegno di legge metterà un firewall attorno alla tecnologia di tutti i giorni, da telefoni e termostati a lavastoviglie, baby monitor e campanelli, e vedrà multe salate per coloro che non rispettano i nuovi rigidi standard di sicurezza.

La proprietà e l’uso di prodotti tecnologici connessi è aumentato notevolmente negli ultimi anni. In media ce ne sono nove in ogni famiglia del Regno Unito, con previsioni che suggeriscono che potrebbero esserci fino a 50 miliardi in tutto il mondo entro il 2030. Le persone presumono in modo schiacciante che questi prodotti siano sicuri, ma solo un produttore su cinque dispone di misure di sicurezza adeguate per i propri prodotti collegabili.

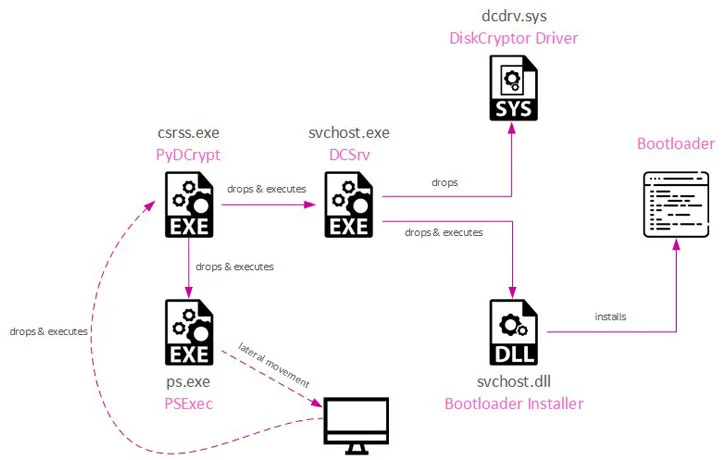

Leggi anche: Moses Staff un ransomware senza richiesta di riscatto è ancora un ransomware?