Google Alert: il cyber crime può rendere il malware non rilevabile su Windows

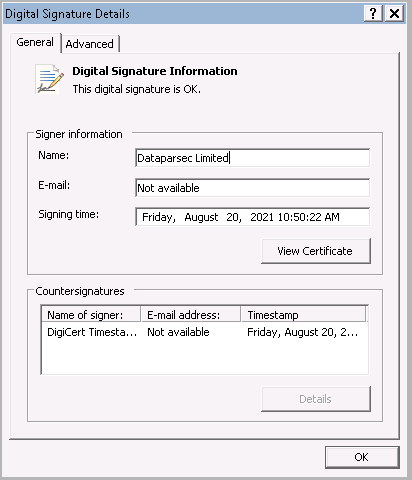

Google avvisa: una nuova tecnica può rendere il malware non rilevabile su Windows. I ricercatori hanno rivelato una nuova tecnica per eludere deliberatamente il rilevamento del malware, tramite l’aiuto di firme digitali non valide dei payload di malware. L’analisi del certificato viene quindi interrotta per evitare il rilevamento. La nuova tecnica è attualamente utilizzata dal cyber crime a proprio beneficio. Inoltre, gli aggressori in grado di nascondere la propria identità nelle firme senza comprometterne l’integrità, possono evitare il rilevamento più a lungo, e prolungare la durata dei certificati di firma del codice per infettare più sistemi.

“Gli aggressori hanno creato firme di codice non valide che sono considerate valide da Windows ma non possono essere decodificate o verificate dal codice OpenSSL, che viene utilizzato in numerosi prodotti di scansione di sicurezza”

Neel Mehta di Google Threat Analysis Group

Il team ha osservato che il nuovo meccanismo è stato sfruttato da una famigerata famiglia di software indesiderato noto come OpenSUpdater, utilizzato per scaricare e installare altri programmi sospetti su sistemi compromessi. La maggior parte degli obiettivi della campagna sono gli utenti residenti negli Stati Uniti che sono inclini a scaricare versioni craccate di giochi e altri software.

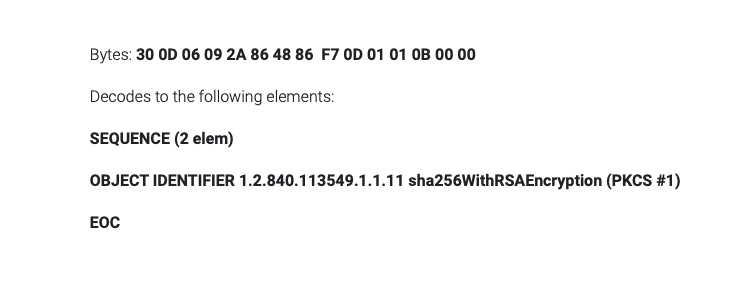

I gruppi di campioni OpenSUpdater sono spesso firmati con lo stesso certificato di firma del codice, ottenuto da un’autorità di certificazione legittima. Da metà agosto, i campioni OpenSUpdater hanno una firma non valida e ulteriori indagini hanno dimostrato che si trattava di un tentativo deliberato di eludere il rilevamento. In questi nuovi campioni, la firma è stata modificata in modo tale che un marcatore End of Content (EOC) ha sostituito un tag NULL per l’elemento ‘parameters’ del SignatureAlgorithm che firma il certificato Leaf X.509.

I prodotti che utilizzano OpenSSL per estrarre le informazioni sulla firma rifiuteranno questa codifica in quanto non valida. Tuttavia, per un parser che consente queste codifiche, la firma digitale del binario apparirà altrimenti legittima e valida.

Leggi anche: Telegram è la nuova dark web per i criminali informatici