NimzaLoader: le analisi del malware scritto in linguaggio Nim

NimzaLoader è un malware utilizzato per le campagne phishing scritto utilizzando il linguaggio di programmazione Nim creato dal programmatore tedesco Andreas Rumpf. Rumpf ne parla come di un linguaggio efficiente, espressivo, elegante e parla delle sue caratteristiche in un pagina dedicata: https://nim-lang.org/

Nim è stato creato per essere un linguaggio veloce come il C, espressivo come Python ed estensibile come Lisp

Wiki – Nim linguaggio di programmazione

La difficoltà di NimzaLoader – siccome sctìritto appunto in un linguaggio inusuale per un malaware – sta appunto nel suo rilevamento e nelle analisi. E appunto per eludere il suo rilevamento è stato utilizzato il linguaggio Nim.

La campagna di phishing è stata intanto attribuita all’attore minaccia TA800, che in precedenza propagato il malware BazaLoader. Ma ci sono delle differenze: Il linguaggio di programmazione tra i due malware è completamente diverso. Non coincidono nemmeno l’offuscatore di codice, lo stile di decrittografia delle stringhe e gli algoritmi di generazione del dominio. Pertanto, NimzaLoader non è considerato una variante di BazaLoader.

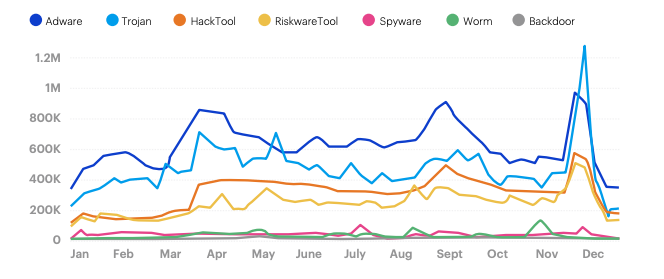

Le minacce informatiche si stanno evelovemdo utilizzando armi sempre più diverse per sfuggire al controllo.

NimzaLoader malware dettagli e caratteristiche

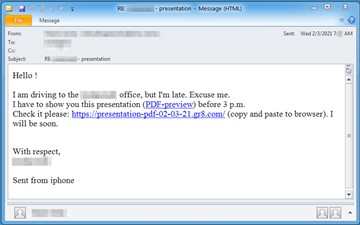

La campagna di TA800 ha iniziato a diffondere NimzaLoader il 3 febbraio 2021 sfruttando i dati personali degli utenti nelle sue e-mail di phishing. L’e-mail contine collegamenti che reindirizzano gli utenti alle pagine di phishing per compromettere e / o rubare le informazioni sensibili o, potenzialmente, distribuire malware aggiuntivo. Diventa sempre più importante così, formare i dipendenti su come individuare le e-mail di phishing, in particolare quando campagne come questa tentano di sfruttare i dati personali.

Qui sotto un esempio tratto da un articolo di CyberSecurity360.it che parla di tutti i dettagli riguardo la nuova minaccia informatica.

Le esche di phishing utilizzate includono testi tipici dell’inegneria sociale, e così difficili da interpretare in modo corretto da parte dell’utente che viene spinto da un certa urgenza da parte del messaggio che tra l’latro dirige a link verosimili all’oggetto dell’eMail. Il malware NimzaLoader inoltre è progettato per riuscire a fornire agli aggressori informatici l’accesso ai computer Windows e la successiva possibilità di eseguire i comandi e controllare la macchina.

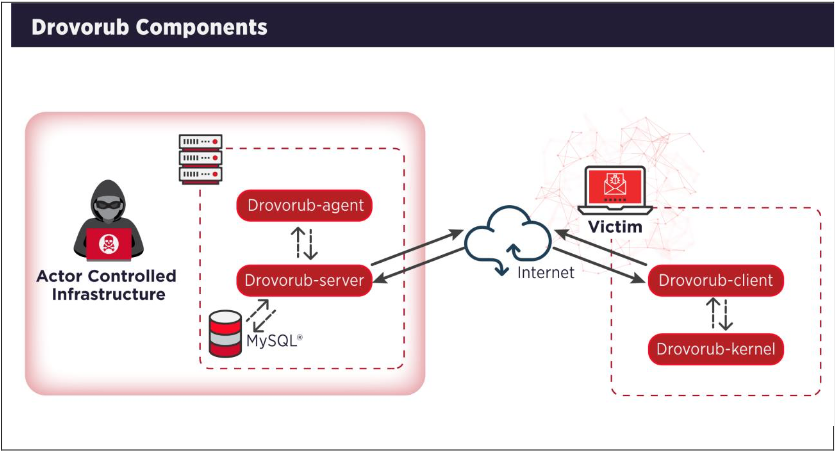

TA800 ha spesso sfruttato malware diversi e unici e gli sviluppatori possono scegliere di utilizzare un linguaggio di programmazione raro come Nim per evitare il rilevamento, poiché gli ingegneri inversi potrebbero non avere familiarità con l’implementazione di Nim o concentrarsi sullo sviluppo del rilevamento per esso, e quindi strumenti e sandbox potrebbero avere difficoltà ad analizzarne campioni

Sherrod DeGrippo, ProofPoint – L’analisi di ZDnet