Direttiva NIS: strategie per la Cyber Security

Direttiva NIS: sono recenti le notizie circa le disposizioni sull’organizzazione e il funzionamento del Computer Security Incident Response Team (Csirt) italiano.

Il decreto che applica la Direttiva NIS, è stato infatti pubblicato sulla Gazzetta Ufficiale: il provvedimento che affronta il tema della Cyber Security a livello europeo e quindi in Italia, definisce le misure necessarie a conseguire un elevato livello di sicurezza delle reti e dei sistemi informativi.

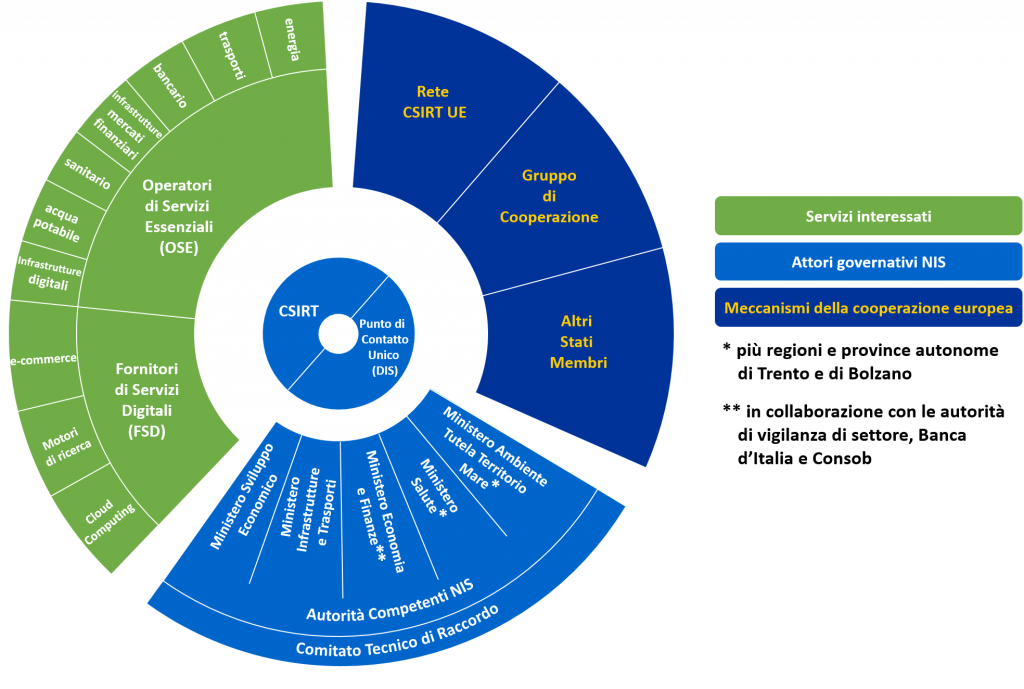

Il decreto istituisce il Csirt presso il Dipartimento delle Informazioni per la Sicurezza (Dis) della Presidenza del Consiglio dei Ministri e ne definisce la sua organizzazione.

Tra i compiti del CSIRT quello di definire le procedure tecniche per la prevenzione e la gestione degli incidenti informatici; ricevere le notifiche di incidente; fornire al soggetto che ha effettuato la notifica le informazioni per facilitare la gestione efficace dell’evento; informare gli altri Stati membri dell’Ue eventualmente coinvolti dall’incidente; garantire la collaborazione nella rete di Csirt, attraverso forme di cooperazione appropriate, scambio di informazioni e condivisione di best practices.

Leggi di più sulle Difese con il Csirt nazionale su CorriereComunicazioni.it

La Direttiva NIS in pillole

La Direttiva prevede l’adozione di una strategia nazionale di sicurezza cibernetica da parte del Presidente del Consiglio dei Ministri. I settori che rientrano nell’ambito della sua applicazione sono i seguenti: energia, trasporti, banche, mercati finanziari, sanità, fornitura e distribuzione di acqua potabile e infrastrutture digitali; nonché motori di ricerca, servizi cloud e piattaforme di commercio elettronico.

Oltre agli OSE la Nis identifica anche i Fornitori di Servizi Digitali (FSD), a cui spettano i medesimi obblighi: quello di adottare le misure tecniche e organizzative adeguate e proporzionate alla gestione dei rischi e a prevenire e minimizzare l’impatto degli incidenti a carico della sicurezza delle reti e dei sistemi informativi, al fine di assicurare la continuità del servizio. Ma soprattutto hanno l’obbligo di notificare, senza ingiustificato ritardo, gli incidenti che con impatto rilevante al CSIRT, informandone anche l’Autorità competente NIS di riferimento.

Vediamoli in dettaglio.OSE: soggetti, pubblici o privati, che forniscono servizi essenziali per la società e l’economia nei settori sanitario, dell’energia, dei trasporti, bancario, delle infrastrutture dei mercati finanziari, della fornitura e distribuzione di acqua potabile e delle infrastrutture digitali.

FSD o Fornitori di Servizi Digitali: persone giuridiche che forniscono servizi di e-commerce, cloud computing o motori di ricerca, con stabilimento principale, sede sociale o rappresentante designato sul territorio nazionale.

OSE: soggetti, pubblici o privati, che forniscono servizi essenziali per la società e l’economia nei settori sanitario, dell’energia, dei trasporti, bancario, delle infrastrutture dei mercati finanziari, della fornitura e distribuzione di acqua potabile e delle infrastrutture digitali.

L’elenco nazionale degli OSE è istituito presso il Ministero dello sviluppo economico e viene aggiornato, almeno ogni due anni, a cura delle Autorità competenti NIS.

Autorità competenti NIS: hanno il compito di vigilare sull’applicazione delle direttiva, con il potere di esercitare le relative potestà ispettive e sanzionatorie, procedono ad identificare gli OSE entro il 9 novembre 2018 e possono predisporre linee guida per la notifica degli incidenti e dettare specifiche misure di sicurezza, sentiti gli OSE.

In materia di trattamento di dati personali si dovrà fare riferimento al Regolamento Generale sulla Protezione dei Dati (GDPR).

Cyber Security nuove strategie di difesa

A valle del recepimento della Direttiva NIS, sarà adottata la Strategia nazionale di sicurezza cibernetica, sentito il Comitato Interministeriale per la Sicurezza della Repubblica (CISR).

“Il provvedimento segna un ulteriore importante passo in avanti verso l’attuazione della direttiva europea NIS– spiega Davide Maniscalco, avvocato esperto di informatica giuridica e nuove tecnologie – con il compito di definire le procedure tecniche per la prevenzione e la gestione degli incidenti cibernetici” e le loro notifiche. “Si tratta di uno step fondamentale nell’ambito anche della strategia di information sharing – conclude Maniscalco – ossia della collaborazione nella rete di CSIRT, per la condivisione di best practices”.

Leggi l’articolo su OFCSReport