Cyber spionaggio e controllo da remoto: Mollitiam e il monitoraggio di massa di profili e identità digitali

Cyber spionaggio e controllo remoto di internet: Mollitiam Industries sarebbe in procinto di sviluppare strumenti di hacking in grado di assumere il controllo di dispotivi Android, MacOS e Windows su smarthphone e tablet.

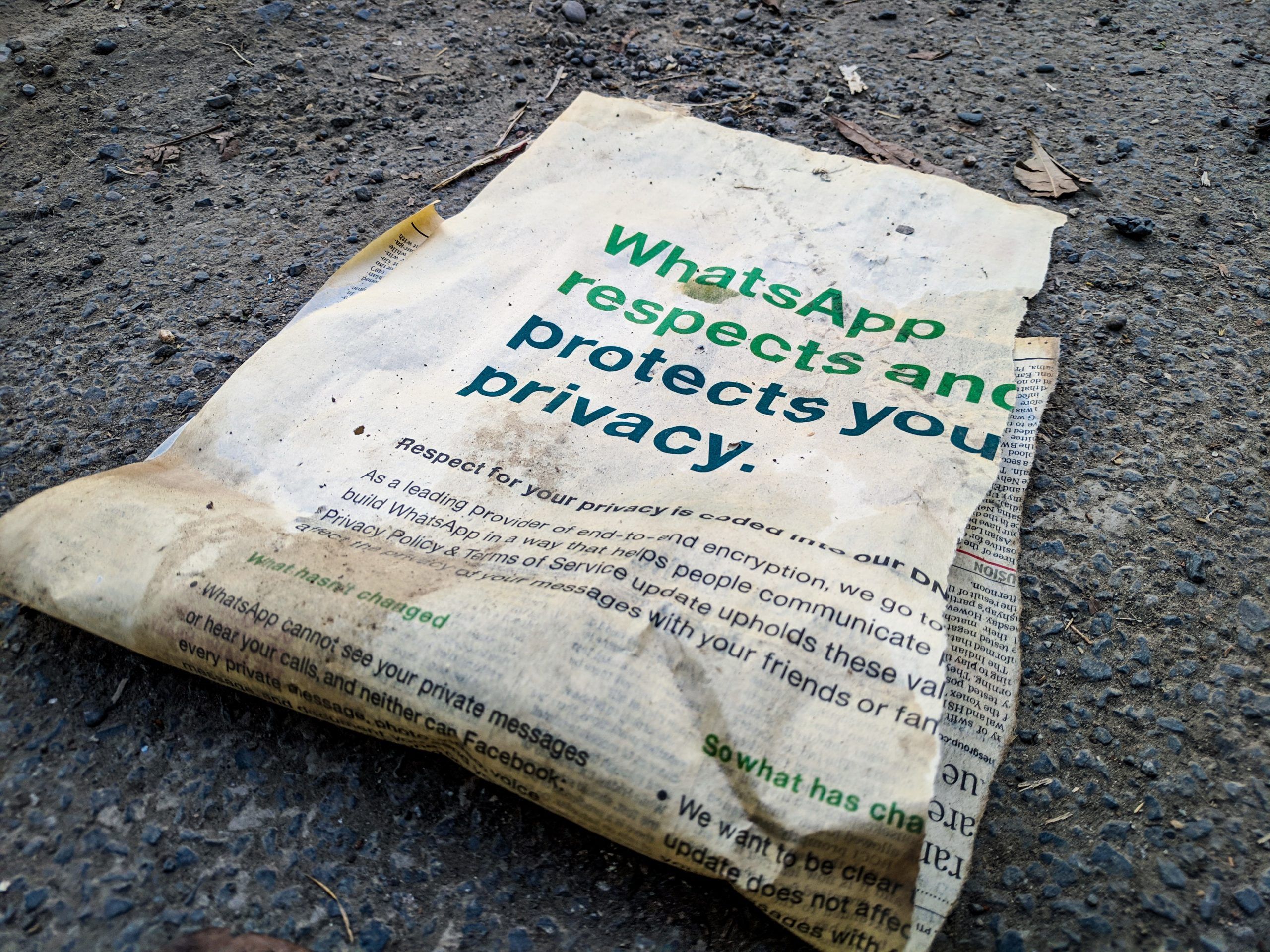

Secondo i documenti visti da Wired – materiali di marketing online non protetti – la società di cyber intelligence, con sede in Spagna, grazie afi fondi europei (UE) ha creato una nuova tecnologia di sorveglianza invasiva che consente di assumere il “controllo remoto anomimo” ed invisibile dei dispositivi connessi alla rete Internet elundendo il rilevamento. Wired cita i prodotti di intercettazione anonima come “Invisible Man” e “Night Crawler“, in grado di accedere in remoto ai file e alla posizione di un bersaglio e di accendere di nascosto la fotocamera e il microfono di un dispositivo (incluse password, attività di ricerca sul Web e persino testi scambiati su applicazioni di messaggistica crittografate). Ma non sarebbe una novità perchè Mollitiam, in un recente webinar, ha mostrato la capacità della sua tecnologia di registrare le chiamate WhatsApp, divulgare i dettagli dell’ingegneria sociale e delle tattiche di phishing utilizzate. “Conquista la fiducia del bersaglio”.La tecnologia, a basso consumo di dati e batteria di Moltiam, consente ai suoi strumenti di funzionare senza destare sospetti.

…il suo spyware sarebbe dotato di un keylogger, il che significa che ogni sequenza di tasti eseguita su un dispositivo infetto, incluse password, query di ricerca e messaggi inviati tramite app di messaggistica crittografate, può essere tracciata e monitorata.

Cyber spionaggio:

Secondo quanto riferito dalla rivista, Mollitiam è anche in procinto di implementare uno strumento per il “monitoraggio di massa di profili e identità digitali“, sia attraverso i social media sia la dark web: il progetto – viene affermato – è soprendentemente simile ad un progetto sulla raccolta dati finanziato in parte dal Fondo di sviluppo europeo (UE). Il progetto dovrebbe sviluppare una piattaforma di generazione di intelligence automatizzata che analizzi e metta in correlazione grandi quantità di dati “da fonti Internet aperte”. Wired ha esaminato i documenti ufficiali. La notizia arriva in un momento in cui vengono sollevati problemi di privacy a causa degli sforzi delle forze dell’ordine e delle agenzie di intelligence per accedere ai dati personali aggirando le tecnologie di messaggistica crittografata. Né la società né le autorità europee hanno risposto alla segnalazione.

Edin Omanovic, direttore della difesa di Privacy Watchdog Privacy International ha così affermato:

“Il fatto che abbiano ricevuto denaro pubblico dall’UE per sviluppare la loro attività è scioccante. Le capacità di mercato di Mollitiam che rappresentano una minaccia così unica per la nostra privacy e sicurezza che è altamente discutibile se tali poteri possano mai essere compatibili con il diritto internazionale sui diritti umani” .

This secretive firm has powerful new hacking tools

Mollitiam Industries claims to have created hackings tools that can take control of smartphones and laptops

Dovremmo tutti presumere che le nostre comunicazioni, anche le nostre comunicazioni crittografate, siano monitorate?