Moses Staff un ransomware senza richiesta di riscatto è ancora un ransomware?

Nel settembre 2021, il gruppo di hacker Moses Staff ha iniziato a prendere di mira le organizzazioni israeliane, con un’ondata di attacchi informatici seh segue quella iniziata circa un anno fa dai gruppi Pay2Key e BlackShadow.

Gli utlimi due gruppi – Pay2Key e BlackShadow – però hanno agito principalmente per ragioni politiche – sottolinea il rapporto CheckPoint – nel tentativo di danneggiare l’immagine del Paese, chiedendo denaro e conducendo lunghe e pubbliche trattative con le vittime. Moses Staff si comporta diversamente.

Moses Staff afferma apertamente che la loro motivazione nell’attaccare le società israeliane facendo trapelare i dati sensibili rubati e crittografando le reti delle vittime, senza richiedere un riscatto. Il loro scopo sarebbe

“Combattere contro la resistenza ed esporre i crimini dei sionisti nei territori occupati”.

Per comprendere il gruppo i risultati chiave del rapporto di CheckPoint sono:

- MosesStaff effettua attacchi mirati facendo trapelare dati, crittografando le reti. Non vi è alcuna richiesta di riscatto e nessuna opzione di decrittazione; i loro motivi sono puramente politici.

- L’accesso iniziale alle reti delle vittime è presumibilmente ottenuto sfruttando vulnerabilità note nell’infrastruttura pubblica come i server Microsoft Exchange.

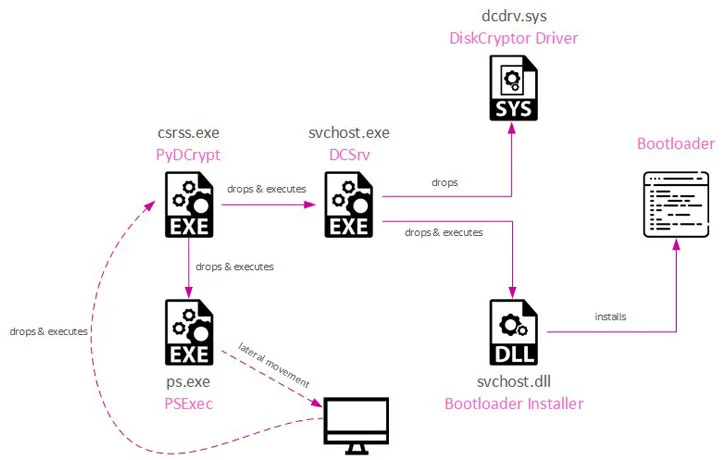

- Gli strumenti utilizzati di base sono: PsExec, WMIC e Powershell.

- Gli attacchi utilizzano la libreria open source DiskCryptor per eseguire la crittografia del volume e bloccare i computer delle vittime con un bootloader che non consente l’avvio delle macchine senza la password corretta.

- L’attuale metodo di crittografia del gruppo può essere reversibile in determinate circostanze.

L’accesso iniziale quindi sarebbe ottenuto tramite lo sfruttamento di vulnerabilità note pubblicamente come mezzo per violare i server aziendali e ottenere l’accesso iniziale, seguito poi dall’implementazione di una shell web personalizzata che viene utilizzata per eliminare malware aggiuntivo. Una volta all’interno, gli intrusi sfruttano le tecniche LotL (Living off the Land) per spostarsi sulla rete e distribuire malware per bloccare le macchine tramite un malware PyDCrypt”.

CheckPoint ancora sottolinea un errore commeso dal gruppo:

“A differenza dei loro predecessori hanno commesso un errore quando hanno messo insieme il proprio schema di crittografia, il che è onestamente una sorpresa nel panorama odierno in cui ogni criminale informatico a due bit sembra conoscere almeno le basi su come mettere insieme un ransomware funzionante. “

Ancora il rapporto afferma che il gruppo potrebbe avere sede in Palestina.

Le vittime calcolate sino ad oggi sono circa 16.

Leggi anche: NSO Group (Pegasus) nella lista nera USA con altre due società